BYOVD场景追踪与威胁防护

发布时间 - 2023-07-13 15:09:45 点击率:1434次BYOVD攻击事件

BYOVD场景下的攻击往往会直接针对终端安全软件,使其被致盲或杀死,而终端安全防护被攻破后,入侵者将不受阻碍地开展任何恶意行动,这也给终端安全带来了新的挑战。

下图展示了自23年以来包含BYOVD利用的攻击事件,从图中可以看出这项技术正广泛运用于APT、勒索在内的各项攻击活动。

BYOVD利用分析

利用趋势分析

BYOVD,全称为Bring your own vulnerable driver,即攻击者向目标环境植入一个带有漏洞的合法驱动程序,再通过漏洞利用获得内核权限以杀死/致盲终端安全软件等,这项技术最初主要被如Turla和方程式这样的顶级APT组织所使用,而随着攻击成本的降低,其它攻击组织也逐渐开始使用这项技术,以BYOVD为标签进行检索可以发现在更早些时候就已经有不同的攻击组织在真实攻击活动中使用此项技术。

利用方式分析

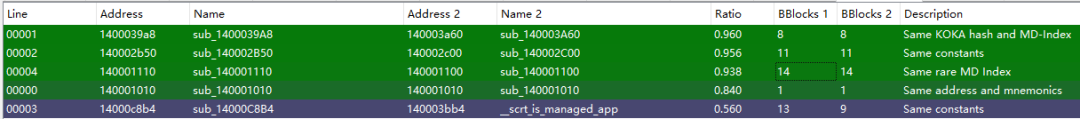

在BYOVD利用工具的选择上,攻击者可能会进行自主开发或合入开源项目,而部分自主开发的工具也是基于开源项目的改进,如在23年上半年的攻击活动中APT组织UNC2970和勒索组织Lockbit分别使用了自己的BYOVD利用工具LIGHTSHOW和AuKill,其中AuKill与开源BYOVD利用项目Backstab存在相似性,下图展示了Backstab与AuKill的一些相似函数。

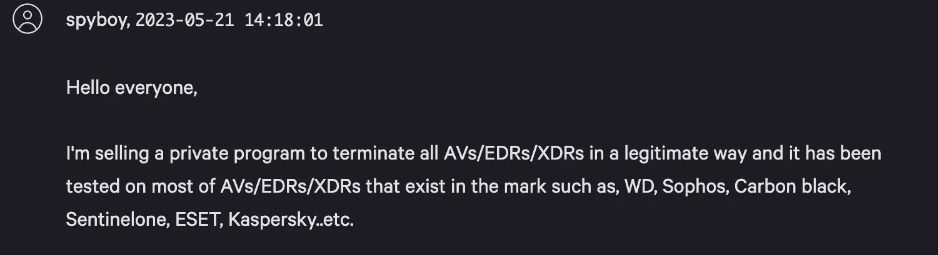

另一方面,LockBit的确在22年11月的勒索攻击中直接合入了Backstab开源工具,同样被勒索组织合入的BYOVD利用工具还有SpyBoy Terminator,该工具于5月下旬在网上公开售卖,后被BlackCat用于真实的勒索攻击。

利用成本分析

LOLDrivers项目记录在案的,可供攻击者滥用的合法驱动程序数量在700+,除此之外,还存在着一些未被记录的或仅被攻击者所掌握的可用于攻击活动的合法驱动程序,这意味着攻击者拥有一个充足的库来发起BYOVD攻击。

此外,在Github上进行检索可以发现一系列BYOVD利用工具,它们分别包括摘除杀软回调、Kill杀软进程、关闭/开启PPL保护,和关闭/开启强制签名校验等多种高级攻击技巧,这些利用工具涵盖的功能几乎满足了攻击者的所有需求,攻击者也可以基于此系列项目掌握驱动漏洞的利用原理,挖掘和开发未知的驱动利用。

BYOVD威胁防护

与LOLDrivers类似的库还包括微软的驱动阻止列表和Elastic关于VulnDriver的yara规则等,一方面,它们的出现使得安全审计工作更加方便,另一方面,这些库和开源的BYOVD利用项目也在很大程度上降低了攻击成本,缺乏BYOVD威胁防护能力将导致终端安全防护非常容易被击破。

通过深瞻实验室与aES团队的合作,在深信服aES的勒索防护模块和SAVE引擎中,已能实现针对BYOVD威胁的自动化防护,当此攻击发生时,深信服EDR将自动拦截,并将关联的攻击信息同步到云端以进一步触发威胁事件告警或威胁事件响应等。

总结

总的来说,通过0day驱动入侵Windows内核的攻击活动从整体上来讲仍旧占比很低,但从近来的真实攻击事件和针对安全防护软件的测评结果来看,即使是Nday驱动也会带来不小的威胁,且该项技术逐渐被各类攻击活动所青睐,未来这项技术的使用频率可能会进一步增加,且更加自动化,增加BYOVD威胁防护模块,会使我们的终端安全更为牢固。

参考连接

https://www.trendmicro.com/en_us/research/23/e/attack-on-security-titans-earth-longzhi-returns-with-new-tricks.html

https://www.mandiant.com/resources/blog/lightshift-and-lightshow

https://asec.ahnlab.com/en/47088/

https://www.crowdstrike.com/blog/scattered-spider-attempts-to-avoid-detection-with-bring-your-own-vulnerable-driver-tactic/

https://www.trendmicro.com/en_fi/research/23/f/malvertising-used-as-entry-vector-for-blackcat-actors-also-lever.html

https://news.sophos.com/en-us/2023/04/19/aukill-edr-killer-malware-abuses-process-explorer-driver/

https://www.sentinelone.com/labs/malvirt-net-virtualization-thrives-in-malvertising-attacks/

https://www.reddit.com/r/crowdstrike/comments/13wjrgn/20230531_situational_awareness_spyboy_defense/

来源:深信服千里目安全技术中心

上一篇:基于零信任构建云原生安全底座

上一篇:基于零信任构建云原生安全底座

客服1

客服1