云算力保卫战 云主机挖矿治理“三步半”

发布时间 - 2022-06-14 14:01:03 点击率:1274次通告:为了保障用户云服务器的稳定运行,规避因此给您带来的法律风险,请勿使用我司云主机从事相关活动,如有发现,将直接关闭,不予退费!

“挖矿”行为的危害无需多言。自去年以来,我国虚拟货币监管政策持续加码,清退“挖矿”活动与禁止相关业务活动双管齐下,全力打击治理违法“挖矿”行为。就如上面这个通告中说明的一样,虽然运营商、服务商已经全面禁止云主机挖矿,却仍有不少“矿工”会千方百计,发动无差别攻击去寻找“矿机”,而疏于防范的云主机便是他们的猎物之一。

沦为“矿机”的云主机,危害有大?

首先,“挖矿”需要一个庞大的算力系统,会完全吞噬用户的云算力,云主机CPU飚满,直接影响企业的正常业务往来,更会付出额外的电力成本和运维成本。

其次,部分挖矿木马还具备蠕虫化的特点,在主机被成功入侵之后,挖矿木马还会向内网渗透,并在被入侵的主机上持久化驻留以获取最大收益。

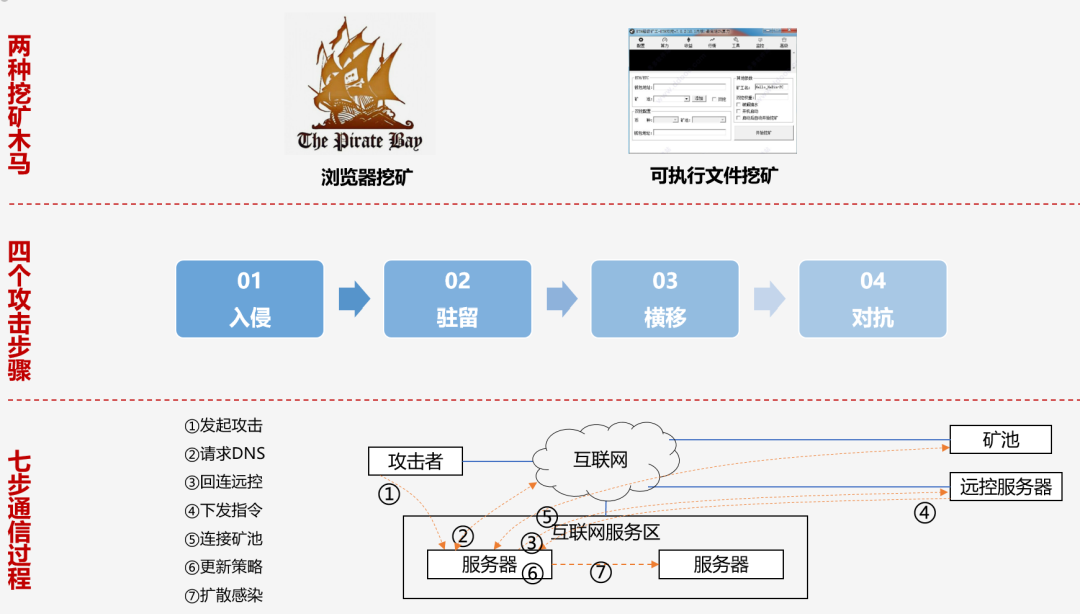

图:典型的挖矿木马攻击场景、步骤和通信过程

最后,一些挖矿的主机还可能会被植入勒索病毒,携带APT攻击代码等等,导致组织重要数据泄露,或者黑客利用已经控制的机器,作为继续对内网渗透或攻击其他目标的跳板,导致更严重的网络安全攻击事件发生。

云主机防挖矿“三步半”

“挖矿”木马已是继勒索病毒后网络犯罪分子牟利的又一重磅利器,而拥有庞大数量级的云数据中心正成为“挖矿”木马重要攻击目标。对此,亚信安全建议用户通过“事前早发现、事中防得住、事后能跟踪”的三条原则来建立防护体系,为云主机提供一体化的安全防护平台,实现挖矿攻击的全面治理。

半步:“无代理”做好准备

为什么要先说这“半步”呢?当原有服务器设备在迁移至云资源池后,其上部署的传统防病毒方案(需要安装代理客户端)将产生“防毒扫描风暴(AV Storms)”。这是因为,传统防病毒方案与虚拟化底层兼容性极低,当云主机均采用这些技术时,一旦采用全盘扫描病毒或集中升级代码时,就会造成抢占CPU、内存、存储I/O和网络拥堵的现象,直接造成业务访问延迟或超时。因此,在云主机防止挖矿之前,先要选对平台,利用“无代理”等新技术,从下至上形成底层防护。

第一步:事前早发现

无数台云主机构成了企业的云算力,随着数字化业务持续增长,云主机可能就会出现失控逃逸的情况,存在众多“灰色”资产,造成了严重的安全隐患。因此,对于挖矿威胁的防御,第一步就是要构建资产指纹库,避免资产死角,全面摸清家底。其次,云数据中心离不开强大的漏洞风险检测及修复能力,需能够对漏洞风险进行精准发现并得到有效修复。最后,是云主机要形成安全策略的一致性,这就离不开强大的基线合规性检查能力,不留死角,防止风险的产生。

第二步:事中防得住

面对挖矿木马和不法分子的攻击,应实现基于攻击路径的实时检测与分析能力,及时发现失陷主机,提供虚拟补丁等响应措施,有效阻止黑客进一步入侵。此外,还应对主机网络进行快速隔离,避免“挖矿”病毒横向传播,并且同步通过基因识别、虚拟沙盒等技术精准识别“挖矿”病毒,提供多样化响应措施。

第三步:事后能跟踪

对于已发生的挖矿病毒事件,需要拥有“高清”的威胁检测及响应产品,通过EDR对操作系统中的文件、进程、注册表和网络连接的海量信息中攻击过程进行可视化呈现,找到攻击发生的根本原因、还原复杂的攻击技术、并有针对性地进行响应和处置。

XDR挖矿治理有道,云主机更有“特殊”关照

针对挖矿治理,亚信安全提供了XDR整体方案,不仅可以帮助用户更早的发现挖矿木马威胁、定位高危资产,并且通过根因和范围分析,确定是存在挖矿行为,攻击是怎么发生,从而确保终端和云端不留死角。XDR整体方案中,共设立了14个关键监测点,通过信桅深度威胁发现设备(TDA)、信舱云主机安全(DeepSecurity)、信端病毒防护(OfficeScan)、信端终端检测与响应系统(EDR)、网络检测与响应(TDA+Spiderflow)、信舷防毒墙(AISEdge)、调查分析威胁狩猎服务等,多维度发现、检测、响应、查杀、恢复和预防挖矿病毒。

特别是针对云主机一体化安全防护,亚信安全提供了能够全面覆盖云工作负载保护平台(Cloud Workload Protection Platform,CWPP)的信舱云主机安全(DeepSecurity)产品,可通过资产管理、安全基线、虚拟补丁、日志审核、漏洞风险管理和主机资源监控等手段,助力客户建立面向物理机、虚拟机、容器多种云工作负载的防护体系,从而满足“事前、事中、事后”的全面覆盖。

为云算力构筑起第二道防火墙

当前,云安全问题已成为云计算产业发展痛点,云计算产业规模的扩大,更需要利用安全技术的突破与创新,解决和改善云安全问题。其中,云主机安全更是云安全系统核心构成,也称为第二道防火墙。为此,亚信安全将协助各个行业用户筑牢这道墙,确保它不被“挖”穿,共同赢得云算力的保卫战!

客服1

客服1