零信任之路:SDP2.0基本架构及关键技术

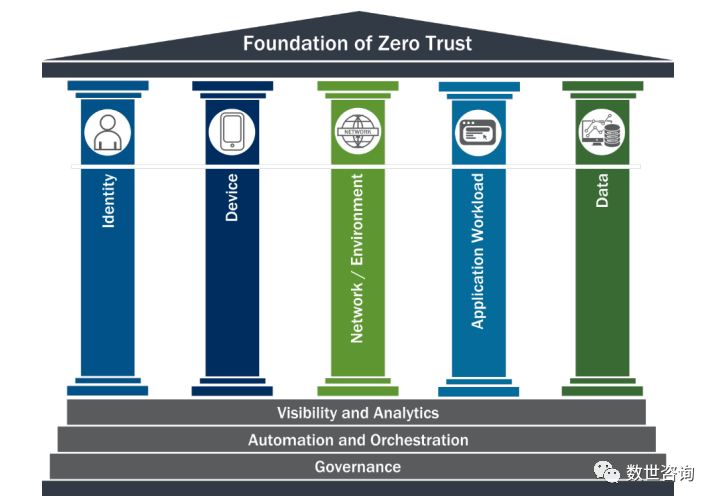

发布时间 - 2022-05-31 17:59:25 点击率:1075次云安全联盟(CSA)最近发布了软件定义边界(SDP)2.0规范,该规范与2014年发布的规范相比,参考结合了美国联邦政府的零信任战略、网络安全与基础设施安全局(CISA)的零信任成熟度模型以及国家安全电信咨询委员会(NSTAC)的零信任和可信身份管理报告中的许多建议与要求。

SDP2.0不仅更新了实现SDP的核心组件和原则,还强调了云原生架构、服务网格实施,以及更为广泛的零信任技术、产品与方案之间的协同。下面让我们看一看SDP2.0有哪些关键内容:

1、围绕软件和网络资产

从更高的视角来看,SDP本质上是一个以软件和网络资产为边界的技术,而不是传统的以网络基础设施为边界。由于云计算的普及,硬件设备、操作系统、功能服务等等,所有网络资产都可以被软件定义和代码化,因此SDP的出现是顺理成章的。

对于安全而言,SDP还有助于实施零信任的基本原则,如最小权限访问控制、假定已被入侵和基于先验证再信任的方法论。

“网络边界已死,SDP万岁。”

——SDP概念的缔造者之一Juanita Koilpillai

2、基本架构

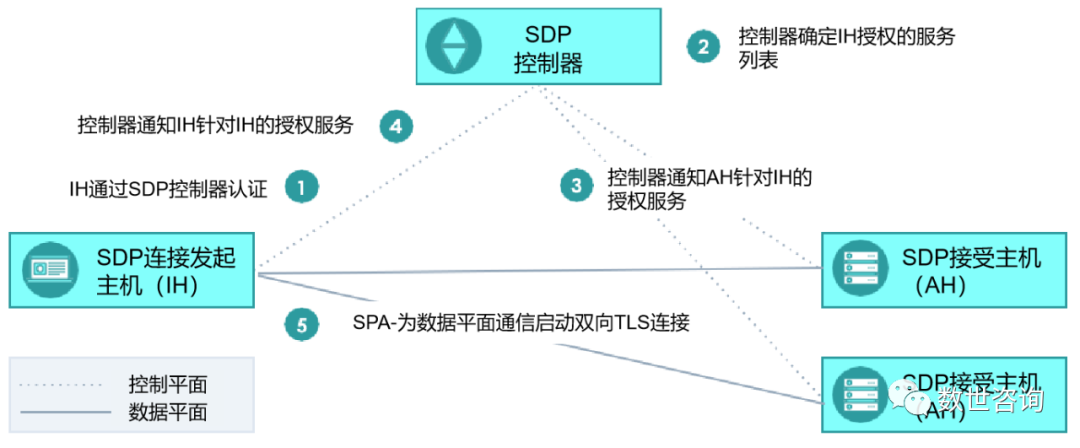

SDP2.0的的基本架构包括SDP主机、SDP控制器,以及控制平面和数据平面。

SDP控制器可以看做是零信任上下文中的策略决策点(PDP),用于定义访问控制策略。SDP主机的功能类似于零信任上下文中的策略实施点(PEP),通常位于应用程序和服务的前面,用于实现SDP控制器定义的访问策略。

SDP控制器可与内部实体进行通信,如身份和访问管理(IAM)服务,如果组织正在使用基于云的身份即服务(IDaaS),则可与外部实体进行通信。

SDP主机既是发起主机又是接受主机,与访问请求的工作流保持一致。发起主机(IH)通常提供与身份相关的信息,但在更成熟的系统中,还可提供设备态势或地理位置等数据。这一点完全符合网络安全与基础设施安全局(CISA)的零信任成熟度模型中的“设备支柱”。

在“设备支柱”中被视为“高级”的组织,使用与设备相关的实时风险分析,以促进对数据或资源的访问控制决策。

接受主机(AH)的基本功能是作为策略实施点(PEP)来控制对资源或服务的访问,AH接收SDP控制器的指令,以促进和执行访问控制决策。

从以上的基本架构组件中可以看出,SDP2.0与业界广泛接受的零信任原则保持一致。

3、部署模型

SDP2.0支持六种部署模型,模型中的核心组件,如客户端、服务器和网关是重点。客户端是请求访问资源的人员或非人实体(NPE)。SDP网关的功能类似于上面介绍的AH,运行资源和数据的策略实施点(PEP)。在需要端到端保护的模型中,AH和服务器作为单个主机运行,直接实施组织的访问控制策略,而无需网关。组织应该清楚这些部署模型的区别,以选择最符合需求的部署模型。

4、工作流

成功实施SDP的关键因素之一是理顺相关的工作流,包括发起和后续SDP控制器的工作流程,以及先前讨论的用于实施更广泛SDP架构的AH和IH的工作流程。

通过上述内容可以看出,SDP控制器对SDP体系结构的重要性不言而喻。因此,组织会倾向于部署多个SDP控制器,以促进负载均衡和全面的系统韧性能力,并得以缓解单点故障(SPoF)的风险。简而言之,理解SDP工作流是关键。

5、减少攻击面

通过降低资源对非授权实体的可见性来最小化攻击面,是SDP的基础特性之一。单包授权(SPA)使用加密技术,有密钥的设备可以与SDP组件建立网络连接,没有密钥的设备则无法建立连接。

6、相互验证

SDP2.0的另一个关键特征是SDP组件之间的相互验证。美国联邦政府零信任战略和CISA的零信任成熟度模型均有描述,即成熟的零信任环境会尽可能加密所有流量,不仅对外部通信加密,也加密内部通信。所有SDP部署模型都强调“mTLS”(Mutual TLS),并通过身份和设备验证等附加步骤提供支持。

相关报告下载地址:

云安全联盟–SDP2.0

https://cloudsecurityalliance.org/artifacts/software-defined-perimeter-zero-trust-specification-v2/

美国联邦政府–零信任战略

https://www.whitehouse.gov/wp-content/uploads/2022/01/M-22-09.pdf

网络安全与基础设施安全局–零信任成熟度模型

https://www.cisa.gov/sites/default/files/publications/CISA%20Zero%20Trust%20Maturity%20Model_Draft.pdf

国家安全电信咨询委员会–零信任和可信身份管理报告

https://www.csoonline.com/article/3652339/8-takeaways-for-cisos-from-the-nstac-zero-trust-report.html

来源:数世咨询

下一篇:机密计算时代或将很快到来

下一篇:机密计算时代或将很快到来

客服1

客服1